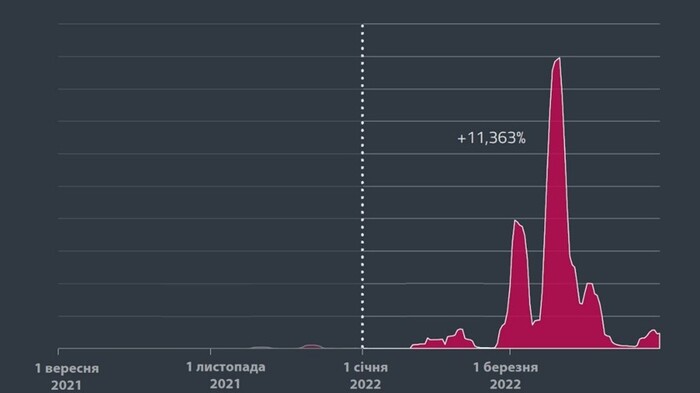

Компанія ESET повідомляє про підвищену активність ботнета Emotet, який масово розсилає користувачам спам-повідомлення з небезпечними файлами. Зокрема показник виявлення загрози за перші 4 місяці 2022 року зріс більш ніж у 100 разів. Інфікування пристрою жертви відбувалося після відкриття документу Word та натискання кнопки «Увімкнути вміст», яка запускала шкідливі макроси.

Рис.1. Виявлення Emotet за даними телеметрії ESET.

У чому небезпека Emotet?

Вперше загроза була зафіксована як банківський троян у червні 2014 року. Вона одразу почала продавати доступ до скомпрометованих систем іншим групам кіберзлочинців. Таким чином після запуску на комп’ютері Emotet зазвичай завантажував інші види шкідливих програм.

Emotet має модульну структуру програми з основним компонентом, який розповсюджується через спам-листи зі шкідливими документами Microsoft Word. Потім Emotet використовує додаткові модулі, які дозволяють:

- подальше поширення через спам-листи;

- розповсюдження через найближчі незахищені мережі Wi-Fi, інфікуючи підключених користувачів;

- підбір імен користувачів та паролів до спільних мережевих ресурсів;

- перетворення скомпрометованих систем на проксі-сервери у своїй командній інфраструктурі;

- несанкціоноване використання легітимних додатків, які можуть відновлювати паролі до популярних поштових клієнтів та браузерів відповідно;

- викрадення адрес та імен електронної пошти з Microsoft Outlook;

- викрадення всіх повідомлень та вкладень електронної пошти зі скомпрометованих систем.

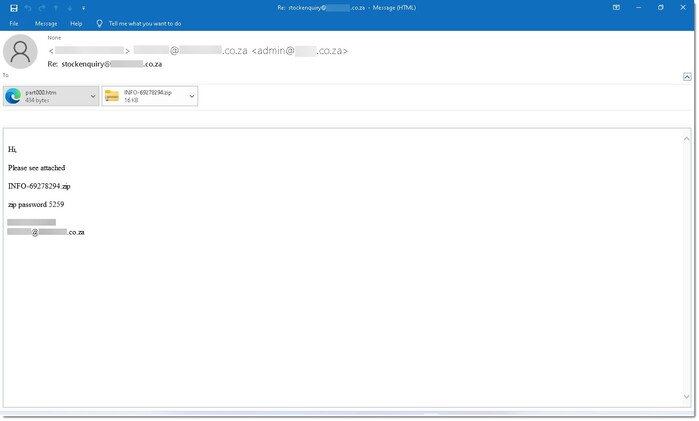

У 2018 році Emotet почав використовувати нову техніку, зокрема викрадати листи з поштових скриньок жертв та використовувати їх у своїх атаках. Такий підхід дозволяє спам-повідомленням виглядати більш правдоподібно та відповідно підвищує ймовірність відкриття вкладення користувачем.

Як тільки жертва відкриває документ Word та натискає «Увімкнути вміст», запускаються шкідливі макроси, які завантажують Emotet.

У той час як Emotet відновив свою шкідливу діяльність, масово поширюючи спам-листи в березні та квітні 2022 року, компанія Microsoft прийняла рішення про відмову від кнопки «Увімкнути вміст». Після цього автори Emotet перейшли до експериментів з різними методами, щоб замінити використання макросів для поширення шкідливих програм на початковому етапі атаки.

Як кіберзлочинці змінюють тактику?

Зокрема у квітні-травні 2022 року Emotet замість типового документа Microsoft Word використовував файл ярлика у шкідливому вкладенні. Після подвійного натискання цей файл запускав скрипт PowerShell, який завантажував Emotet.

Крім цього, у квітні кіберзлочинці заманювали жертв відкрити ZIP-архів, який зберігається в OneDrive та містить файли Microsoft Excel Add-in (XLL) для додавання спеціальних функцій до Excel. У разі розпакування та завантаження ці файли видалялись та запускався Emotet.

Тоді як наприкінці 2021 року після відновлення діяльності ботнета зловмисники використовували інструмент Cobalt Strike Beacon, що дозволяло їм швидше розгортати фінальний компонент.

Що робити для захисту від подібних загроз?

Для ІТ-адміністраторів організацій, які використовують макроси як частину робочих процесів, варто налаштувати політики Office щодо обробки макросів. Крім того, слід переглянути безпеку компанії, зокрема посилити захист від загроз, які поширюються через пошту, завдяки:

- забезпеченню захисту електронної пошти за допомогою рішення з безпеки, яке здатне блокувати фішинг, спам та інші шкідливі листи.

- покращенню обізнаності співробітників щодо кібербезпеки, зокрема навчити їх розпізнавати фішингові повідомлення.

- використанню рішення для виявлення та реагування, яке допоможе відстежувати причини кібератаки у мережі компанії.

І хоча відмова від кнопки «Увімкнути вміст» покращить захист від шкідливих макросів, такі загрози як Emotet, продовжать змінювати свої тактики. Тому завжди варто бути уважними під час отримання електронних листів та не поспішати відкривати підозрілі документи в них.